2020年天山固网杯-misc-4

环境

- OS:Arch Linux

- Tools:John,DeepSound,steghide

解题思路

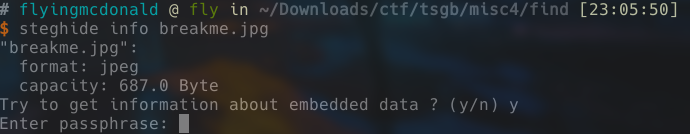

拿到题目,是个压缩包,解压得到三个文件:breakme.jpg,flag.zip,secret.wav。其中flag.zip为加密文件,查看breakme.jpg。

可以看出,breakme.jpg应该是有隐藏文件的,而且需要爆破密码,用steghide试一下。

想得没错,果然需要密码。这里需要爆破,但是因为密码长度的原因(感觉没有字典的话根本爆破不出密码,我想打死出题人)这里直接给出密码:123456abc。我们用steghide分离出隐藏的文件。

steghide extract -sf breakme.jpg -p 123456abc

得到一个out.txt,内容为Do u know Deepsound?,百度一下就能发现Deepsound是一个音频隐写工具,所以secret.wav应该是嵌入了什么文件而且需要提取密码。但是很可惜,它并没有给我们什么有关密码的线索。所以,继续爆破,这里就可以用上神器john了。

首先获取secret.wav的哈希值,用john/run中的deepsound2john.py

python deepsound2john.py /your/file/path/secret.wav

secret.wav:$dynamic_1529$3507a4fb46e4d9e87dab51d7b4543468c4ff0e3e

得到哈希值:$dynamic_1529$3507a4fb46e4d9e87dab51d7b4543468c4ff0e3e,接下来将哈希值写进一个文件中,文件名hash.txt。开始爆破

./john hash.txt --show --format=dynamic

爆破出来的密码为:qwertyuiop

得到密码,接着用DeepSound提取secret.wav中的隐藏内容。得到flag.zip1的压缩密码:&sf8823*/@。解压flag.zip获得一个flag文件夹,flag.txt中为一串字符串,将其多次base64解码后得到一串AES加密的字符串:U2FsdGVkX18y3W4CGIjoHFDovK2bPWbYmsGuXnWGVmdVrpWZkT+m+qDWgel6KAEf%0AQRJk7f6EVzt5FGWMexokBA%3D%3D。然后根据key.jpg中的精灵语(这里不放图,感兴趣的同志可以自行百度精灵语)解码后得到AES的key为:KEYISHERE。最后进行AES解密。

不出意外的话,你将得到flag,然后你就可以快活的嘿嘿嘿了(>v<)

如果此篇文章有帮到你,请留个言吧。

do,一个从事着word工程师工作的计算机专业菜鸡卑微的请求着。QAQ

如果文中有什么不对或者不清楚的地方,欢迎指正。

留下评论