2020年天山固网杯-misc-3

环境

- OS:Arch Linux

- Tools:crc32

解题思路

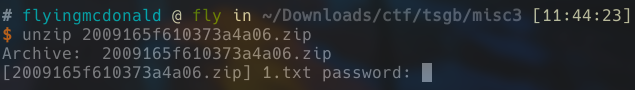

那道题目后,是一个zip文件,尝试解压它发现被加密了

查看zip内容发现里面有四个文件

查看zip内容发现里面有四个文件

unzip -l 2009165f610373a4a06.zip

Archive: 2009165f610373a4a06.zip

Length Date Time Name

--------- ---------- ----- ----

6 2019-12-25 19:28 1.txt

6 2019-12-25 19:28 2.txt

6 2019-12-25 19:28 3.txt

18349 2019-12-25 21:59 flag.docx

--------- -------

18367 4 files

看到 1.txt、2.txt、3.txt 的长度,很容易猜到这道题需要crc碰撞爆破。因为长度为6位,所以在网上找找6位数的crc爆破脚本,这里我给出一个github上的工具。

https://github.com/theonlypwner/crc32

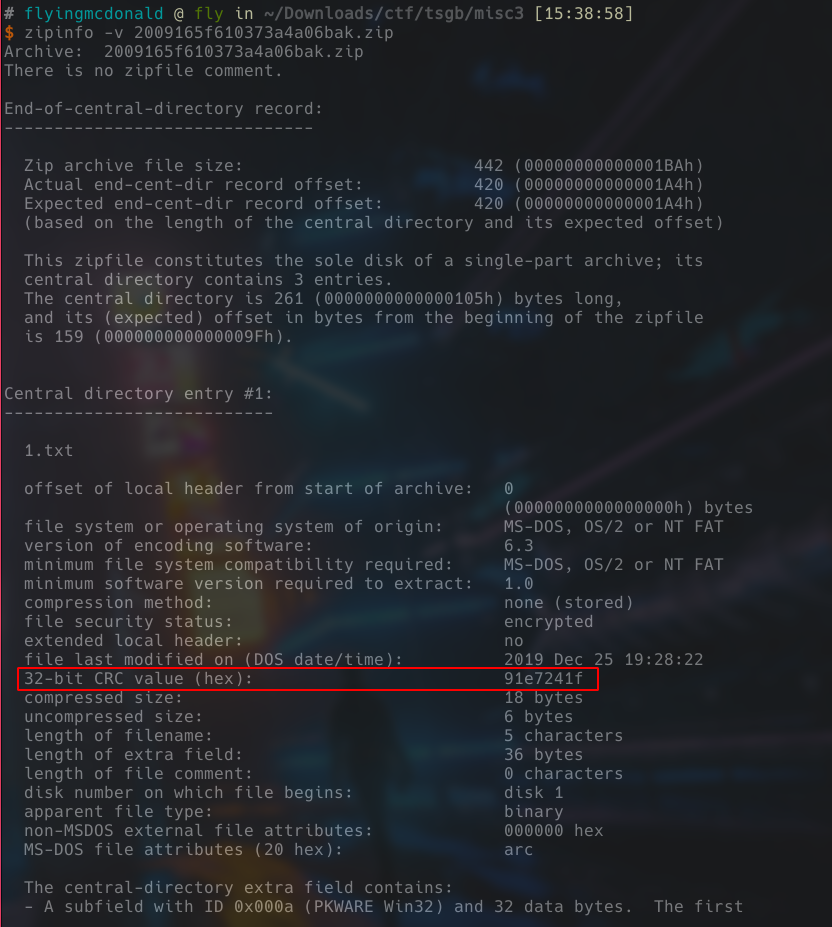

下载下来,运行下面的命令获取.txt文件的CRC校验码,Windows用户直接打开zip就能得到CRC校验码

zipinfo -v 2009165f610373a4a06.zip

记得在校验码前面加上0x

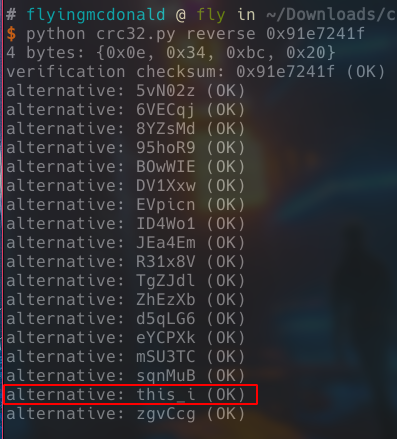

得到校验码后开始进行爆破,首先是 1.txt 内容的CRC碰撞

可以很明显的看到 this_i 这串字符串很可疑,然后我们继续对其它txt进行CRC碰撞,最后得到密码this_is_pass_word_

接下来解压zip,得到flag.docx,打开它得到一串很可疑的字符串OG5DRHEzNnNsU0g0RHljVlFvOVhoUjRhRjN1M3g4UGtQOGdrYjVydzVIdHBVZjNqSTJ0Mw==,联想到题目名字为two base,所以我们先用base64解码再用base62解码即可得出flag。这里有个槽点,base62解码需要到这个网站上解,用其它的base62解码解出来的均为乱码,严重怀疑出题人是在此网站上加的密 😤

http://decode-base62.nichabi.com/

不出意外的话,你将得到flag,然后你就可以快活的嘿嘿嘿了(>v<)

如果此篇文章有帮到你,请留个言吧。

do,一个从事着word工程师工作的计算机专业菜鸡卑微的请求着。QAQ

如果文中有什么不对或者不清楚的地方,欢迎指正。

留下评论